Wie Unternehmen von der Zwei-Faktor-Authentifizierung profitieren?

In einer digitalisierten Welt, in der Unternehmen und Betriebe zunehmend auf Technologie und Online-Dienste angewiesen sind, steht die Sicherheit...

7 Min. Lesezeit

DriveLock

Aug 13, 2022 11:28:07 AM

DriveLock

Aug 13, 2022 11:28:07 AM

Passwörter sind eine der größten Schwachstellen für die IT-Sicherheit. Sei es zunehmend realistischeren Fraud- und Phishing-Mails geschuldet oder der Tatsache, dass 2018 das beliebteste deutsche Passwort erneut „123456“ lautete. Hinzu kommt unser tiefes Bedürfnis nach Einfachheit und so verwenden wir häufig dasselbe Passwort für mehrere Zugänge.

So können Cyberkriminelle mit einem Schlag gleich mehrere Treffer landen. Regelmäßig berichten Medien von neuen Leaks, fast alle Webseiten fordern Mindestlängen und Zeichenkombinationen, um Passwörter sicherer zu machen und immer mehr Unternehmen sensibilisieren ihre Mitarbeiter für IT-Sicherheit mit Schulungen und Trainings.

Umso erstaunlicher ist es, dass ein Passwort wie „123456“ noch immer verwendet wird.

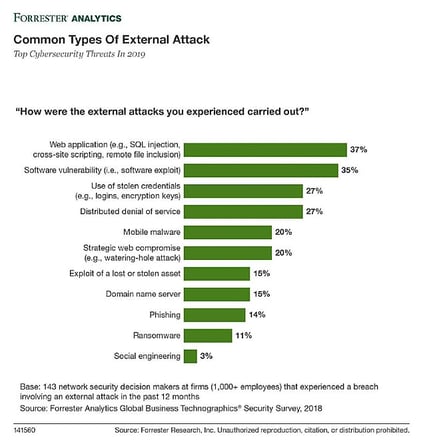

Eine Bitkom-Studie (1) von Oktober 2018 zeigt das Ausmaß der Gefahr. 68% der befragten Industrieunternehmen waren laut ihren Angaben in den letzten zwei Jahren Opfer von Datendiebstahl, Industriespionage oder Sabotage. 19% vermuten, dass sie betroffen waren. Dabei haben fast alle befragten Unternehmen einen technischen Basisschutz wie Virenscanner, Firewalls und Passwortschutz flächendeckend im Einsatz. Wie es trotzdem zum Datendiebstahl kommen konnte, erklärt eine Umfrage von Forrester (2). Demnach sind Attacken mit gestohlenen Zugangsdaten unter den Top 3 der externen Cyberangriffe auf IT-Systeme und Datensicherheit.

"Top Cybersecurity Threats In 2019", Forrester Research Inc., December 11, 2018

Die Multi-Faktor-Authentifizierung (MFA) ist heute eine unverzichtbare Sicherheitsmaßnahme. Angesichts der zunehmenden Raffinesse von Cyberangriffen bietet die MFA einen entscheidenden Schutz gegen unbefugten Zugriff. Selbst wenn ein Angreifer ein Passwort erbeutet, stellen die zusätzlichen Verifizierungsfaktoren – sei es ein Einmalpasswort, ein Fingerabdruck oder ein Hardware-Token – eine erhebliche Hürde dar. Diese zusätzlichen Sicherheitsebenen erschweren es Cyberkriminellen erheblich, auf sensible Daten zuzugreifen, selbst wenn sie über gestohlene Anmeldeinformationen verfügen.

Dadurch werden sowohl persönliche Daten als auch sensible Unternehmensinformationen effektiv vor Datenlecks, Identitätsdiebstahl und finanziellen Verlusten geschützt. Die Implementierung von MFA ist daher ein notwendiger Schritt, um die Sicherheit digitaler Identitäten zu gewährleisten und das Vertrauen in digitale Systeme zu stärken. Durch die Verwendung von MFA können Unternehmen und Einzelpersonen das Risiko von Datenverlusten minimieren und die Integrität ihrer digitalen Vermögenswerte schützen. In einer Welt, in der Online-Bedrohungen allgegenwärtig sind, ist MFA ein wesentlicher Bestandteil einer umfassenden Sicherheitsstrategie.

Die Multi-Faktor-Authentifizierung ist ein mehrschichtiges Sicherheitssystem, bei dem die Nutzer ihre Identität nachweisen müssen, um Zugang zu Ressourcen wie Anwendungen, Servern, Konten oder einem VPN zu erhalten. Die MFA-Authentifizierung generiert Codes durch Smartphone-Anwendungen, Token, E-Mails oder SMS, um Ihre Identität beim Zugriff auf Netzwerke, Online-Clouds usw. nachzuweisen.

Für die MFA-Authentifizierung gibt es viele Beispiele:

Wissen: Diese Kategorie umfasst Faktoren, die der Nutzer „weiß“, wie beispielsweise Passwörter, PINs oder Sicherheitsfragen. Obwohl das Passwort selbst bereits ein Faktor ist, wird die MFA wirksam, wenn es mit einem der folgenden Faktoren kombiniert wird.

Besitz: Hierbei handelt es sich um Faktoren, die der Nutzer „besitzt“, wie beispielsweise ein Smartphone (für SMS-Token oder Authentifizierungs-Apps) oder ein Hardware-Token. Diese Faktoren generieren oder empfangen Einmalpasswörter (OTPs) oder andere Bestätigungscodes.

Inhärenz: Diese Kategorie bezieht sich auf Faktoren, die der Nutzer „ist“, also biometrische Merkmale wie Fingerabdrücke, Gesichtserkennung oder Iris-Scans. Diese Methoden nutzen einzigartige biologische Eigenschaften zur Identitätsprüfung.

Zeit: ein Zeitfenster wie OTP. Diese Kategorie bezieht sich auf Faktoren, die auf einem zeitlichen Ablauf basieren, insbesondere die Gültigkeit von Einmalpasswörtern (OTPs). Zeitbasierte Einmalpasswörter (TOTPs) werden in kurzen, zeitlich begrenzten Intervallen generiert und sind nur für einen sehr kurzen Zeitraum gültig.

Sicherheitsmaßnahmen sind wichtig, um sensible Daten zu schützen. Aber was bedeuten Begriffe wie 2FA, MFA und SSO eigentlich, und wie unterscheiden sie sich? Um Ihnen ein besseres Verständnis zu ermöglichen, haben wir die wichtigsten Unterschiede zwischen diesen Authentifizierungsmethoden in einer übersichtlichen Liste zusammengefasst:

Eine weitere Ebene des Cyberschutzes ist ein BitLocker-Wiederherstellungsschlüssel. Lesen Sie unseren Blog-Beitrag.

Sicherheitsbedrohungen im digitalen Raum nehmen stetig zu und machen traditionelle Anmeldemethoden wie Benutzername und Passwort allein zunehmend unzureichend. Hier kommt die Multi-Faktor-Authentifizierung (MFA) ins Spiel, ein entscheidender Schutzschild, der die Sicherheit Ihrer digitalen Identität signifikant erhöht. MFA verlangt nach der Eingabe von Benutzername und Passwort zusätzliche Verifizierungsfaktoren, um den Zugriff auf sensible Ressourcen zu gewähren. Dies schafft eine mehrschichtige Verteidigung, die selbst im Falle eines kompromittierten Passworts unbefugten Zugriff effektiv verhindert.

Die Multi-Faktor-Authentifizierung generiert für jeden Anmeldeversuch ein einzigartiges Einmalpasswort (OTP), wodurch die Wahrscheinlichkeit eines erfolgreichen Angriffs drastisch reduziert wird. Die Vielfalt an Verifizierungsoptionen erlaubt es Nutzern, die für sie passendste und sicherste Methode auszuwählen:

In sensiblen Branchen wie dem Gesundheitswesen, der verarbeitenden Industrie und kritischen Organisationen, in denen der Schutz von Daten und Systemen oberste Priorität hat, ist die Sicherung von Passwörtern mit modernen Authentifizierungsmethoden unverzichtbar, insbesondere wenn Cyber-Bedrohungen allgegenwärtig sind.

Ein herkömmliches Passwort reicht oft nicht mehr aus, um sensible Unternehmensdaten zu schützen. Eine der effektivsten Möglichkeiten, die Passwortsicherheit zu erhöhen, ist die Implementierung der Multi-Faktor-Authentifizierung (MFA). MFA kombiniert mehrere unabhängige Faktoren, um die Identität eines Benutzers zu überprüfen und einen unbefugten Zugriff zu verhindern.

spezielles Wissen (Passwort/PIN): Dies bezieht sich auf Informationen, die der Benutzer kennt, wie z. B. ein Passwort, eine PIN oder Antworten auf Sicherheitsfragen. Obwohl Passwörter anfällig für Phishing-Angriffe und Datenlecks sein können, bilden sie in Kombination mit anderen Faktoren eine solide Grundlage für die Authentifizierung.

der Besitz eines Gegenstandes (Smartcards): Hierbei handelt es sich um physische oder digitale Gegenstände, die der Benutzer besitzt, z. B. eine Smartcard, ein Sicherheitstoken, ein Smartphone mit einer Authenticator-App oder ein USB-Sicherheitsschlüssel. Diese Faktoren sind besonders effektiv, da ein Angreifer nicht nur das Passwort, sondern auch den physischen Besitz des Gegenstands erlangen müsste.

eine besondere Eigenschaft (Biometrie): Diese Kategorie umfasst biometrische Merkmale, die einzigartig für den Benutzer sind, wie z. B. Fingerabdrücke, Gesichtserkennung, Iris-Scans oder Stimmabdrücke. Biometrische Daten sind schwer zu fälschen und bieten eine hohe Sicherheit, da sie direkt mit der Identität des Benutzers verknüpft sind.

Durch die Kombination von mindestens zwei dieser Faktoren, z. B. einem Passwort und einem Fingerabdruck oder einem Smartphone-Code, erhöht MFA die Sicherheit erheblich. Selbst wenn ein Angreifer ein Passwort erlangt, benötigt er dennoch den zweiten oder dritten Faktor, um Zugriff zu erhalten.

Zusätzlich zu diesen Kernfaktoren können Unternehmen auch kontextbezogene Faktoren in ihre MFA-Strategie einbeziehen. Dazu gehören:

Geolokalisierung: Überprüfung des Standorts des Benutzers, um sicherzustellen, dass er sich von einem vertrauenswürdigen Ort aus anmeldet.

Geräteerkennung: Identifizierung des Geräts, das für die Anmeldung verwendet wird, um sicherzustellen, dass es sich um ein bekanntes und vertrauenswürdiges Gerät handelt.

Verhaltensanalyse: Überwachung des Benutzerverhaltens, um ungewöhnliche Aktivitäten zu erkennen, die auf einen kompromittierten Account hindeuten könnten.

Die Implementierung von MFA ist ein entscheidender Schritt zur Verbesserung der Passwortsicherheit und zum Schutz sensibler Unternehmensdaten. Durch die Kombination mehrerer Authentifizierungsfaktoren können Unternehmen das Risiko von Cyberangriffen deutlich reduzieren und die Sicherheit ihrer Systeme und Daten gewährleisten.

Optimieren Sie Passwortrichtlinien für Verschlüsselungsschlüssel, um maximale Sicherheit mit DriveLocks BitLocker Management zu gewährleisten.

Die Implementierung der Multi-Faktor-Authentifizierung (MFA) in Unternehmen bietet eine Vielzahl von Vorteilen, die weit über die reine Verbesserung der Cybersicherheit hinausgehen. Hier sind einige der wichtigsten Vorteile, die Unternehmen durch den Einsatz von MFA realisieren können:

Erhöhte Sicherheit: MFA fügt eine zusätzliche Sicherheitsebene hinzu, die es Angreifern erheblich erschwert, unbefugten Zugriff auf Systeme und Daten zu erhalten. Selbst wenn ein Angreifer ein Passwort erlangt, benötigt er dennoch den zweiten oder dritten Faktor, um sich erfolgreich anzumelden. Dies schützt nicht nur das Unternehmen selbst, sondern auch die Daten von Mitarbeitern und Kunden.

Datenschutz: Durch die zusätzliche Sicherheitsebene von Multi-Faktor-Authentifizierung können Mitarbeiter und Kunden ihre sensiblen Daten besser schützen. Dies ist besonders wichtig in Branchen, in denen der Datenschutz eine entscheidende Rolle spielt, wie z. B. im Gesundheitswesen oder im Finanzsektor.

Reduzierung von Betriebskosten: Obwohl die Implementierung von Multi-Faktor-Authentifizierung zunächst Kosten verursachen kann, trägt sie langfristig zur Senkung der Betriebskosten bei. Durch die Reduzierung des Risikos von Datenverletzungen und Cyberangriffen können Unternehmen teure Ausfallzeiten, Bußgelder und Reputationsschäden vermeiden.

Verbesserte Compliance: Viele Branchenstandards und gesetzliche Vorschriften, wie z. B. die DSGVO oder HIPAA, erfordern den Einsatz von starken Authentifizierungsmethoden. MFA hilft Unternehmen dabei, diese Anforderungen zu erfüllen und Compliance-Verstöße zu vermeiden.

Steigerung der Produktivität und Flexibilität: Moderne Multi-Faktor-Authentifizierung-Lösungen sind benutzerfreundlich und beeinträchtigen die Produktivität der Mitarbeiter kaum. Im Gegenteil, sie ermöglichen einen sicheren und flexiblen Zugriff auf Unternehmensressourcen von überall und jederzeit, was die Agilität des Unternehmens erhöht.

Vertrauensbildung: Durch die Implementierung einer MFA Strategie, wird nach aussen hin, dem Kunden und Geschäftspartnern signalisiert, dass das Unternehmen sich um IT-Sicherheit bemüht, und somit das Vertrauen in das Unternehmen gestärkt.

Schutz vor Phishing-Attacken: MFA bietet einen wirksamen Schutz vor Phishing-Attacken, bei denen Angreifer versuchen, Anmeldeinformationen durch gefälschte Websites oder E-Mails zu erlangen. Selbst wenn ein Mitarbeiter auf eine Phishing-E-Mail hereinfällt und sein Passwort eingibt, benötigt der Angreifer dennoch den zweiten Faktor, um Zugriff zu erhalten.

Trotzdem ist MFA Authentifizierung mit Smartcards in vielen Unternehmen noch kein Standard. Das liegt zum einen an den Kosten für die Einführung und täglichen Betrieb sowie dem administrativen Aufwand. Unternehmen müssen einkalkulieren, etwa 10% der Tokens/Smartcards im Jahr wegen Verlust, Verschleiß oder Diebstahl zu ersetzen. Auch die Wartung wird nach einigen Jahren erschwert, weil ursprünglich erworbene Smartcards/Tokens nicht mehr hergestellt werden oder nur durch entsprechenden Aufpreis beim jeweiligen Hersteller weiterhin verfügbar sind und technisch gemanagt werden.

Wer sich nicht von Anfang an für eine herstellerunabhängige Smartcard Middleware entscheidet, sieht sich mit weiteren Folgekosten oder sogar dem Austausch der kompletten Hardware konfrontiert. All diese Faktoren können die Total Cost of Ownership von physikalischen Smartcards/Tokens erhöhen und den Einsatz von Multi-Faktor-Authentifizierung verzögern – zu Lasten der Sicherheit.

In unserem Whitepaper stellen wir Ihnen die Vorteile einer herstellerunabhängigen Smartcard Middleware vor. Hier geht es zum Download.

Die Multi-Faktor-Authentifizierung (MFA) ist eine unverzichtbare Sicherheitsbarriere in der heutigen digitalen Sicherheit. Sie ist ein wichtiges Instrument für Unternehmen, um ihre sensiblen Daten und Systeme vor unberechtigtem Zugriff zu schützen. Durch die Kombination mehrerer unabhängiger Authentifizierungsfaktoren erhöht MFA die Sicherheit erheblich und minimiert das Risiko von Cyberangriffen. Selbst wenn ein Angreifer in den Besitz eines Passworts gelangt, benötigt er noch andere Faktoren, um sich erfolgreich anzumelden.

MFA bietet nicht nur wirksamen Schutz vor Phishing-Angriffen und anderen Bedrohungen, sondern hilft auch bei der Erfüllung von Compliance-Anforderungen und stärkt das Vertrauen von Kunden und Geschäftspartnern. In einer Zeit, in der Cyber-Bedrohungen immer raffinierter werden, ist die Implementierung von MFA ein wesentlicher Schritt für jedes Unternehmen, das seine Cybersicherheit ernst nimmt. Eine Investition in MFA ist eine Investition in die Sicherheit und Zukunft Ihres Unternehmens.

Quellen:

Spionage, Sabotage und Datendiebstahl – Wirtschaftsschutz in der Industrie, Studienbericht 2018, Herausgeber: Bitkom e.V.

TOP BLOG-KATEGORIEN

IT-Sicherheit![]()

Cyber Security![]()

Hackerangriff![]()

Behörden![]()

Gesundheitswesen![]()

Phishing![]()

Verschlüsselung![]()

Endpoint Protection

In einer digitalisierten Welt, in der Unternehmen und Betriebe zunehmend auf Technologie und Online-Dienste angewiesen sind, steht die Sicherheit...

In der heutigen vernetzten Welt sind Brute-Force-Angriffe zu einer ernsthaften Bedrohung für die Cyber-Sicherheit geworden. Diese raffinierte Methode...

Ein effizientes Identitäts- und Zugriffsmanagement ist für moderne Organisationen von entscheidender Bedeutung, um sowohl die Sicherheit als auch die...