DriveLock bringt Zero Trust auf den Endpoint

Der deutsche Spezialist für IT-Sicherheit unterstützt den Paradigmenwechsel in der IT Security mit neuen Funktionalitäten seiner voll integrierten...

5 Min. Lesezeit

DriveLock

Nov 5, 2019 1:22:54 PM

DriveLock

Nov 5, 2019 1:22:54 PM

Wir leben und arbeiten in einer digitalen Welt. Wir sind vernetzt, nutzen eine Vielzahl von (mobilen) Endgeräten und haben Zugriff auf Anwendungen und IT-Systeme jederzeit und an jedem Ort, wenn wir mit dem Internet verbunden sind.

Wir können unsere Arbeit oft vom Home Office aus erledigen, weil die IT-Systeme der Unternehmen über Zugangspunkte verfügen, die von außen erreichbar sind. Unternehmensdaten liegen nicht nur mehr auf eigenen Servern, sondern in der Cloud.

Kurz: Die IT-Strukturen sind vielseitig, komplexer und damit auch anfälliger geworden.

Die Sicherheit war und ist oft allerdings relativ simpel gestrickt: Außen lauert der Feind, im Inneren eines Unternehmens ist alles sicher. Herkömmliche Sicherheitskonzepte gehen also davon aus, dass alle Dienste, Geräte und Benutzer im eigenen IT-Unternehmensnetzwerk vertrauenswürdig sind. Diese Konzepte haben zum Nachteil, dass es kaum noch Sicherheitsvorkehrungen gibt, sobald jemand in das Firmennetzwerk eingedrungen ist.

Auch berücksichtigen sie nicht, dass ein erhebliches Gefährdungspotenzial von den eigenen Mitarbeitern ausgeht.

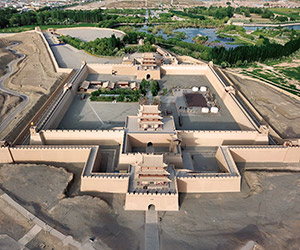

Zu lange haben sich Unternehmen als nach außen abgeschottete Burgen betrachtet, deren Mauern immer weiter verstärkt werden müssen, um Angriffe abwehren. Sobald Angreifer den äußeren Schutz und die Unternehmensmauern durchbrochen haben, können sie sich im Innern des Unternehmens frei bewegen und haben fast unbegrenzt Zugriff auf die Assets wie Personendaten, Unternehmensgeheimnisse, Entwicklungen, Knowhow und Ideen. Vertrauen, aber verifizieren ist kein gültiger Ansatz mehr. Vertrauen ist eine Schwachstelle. Der Sicherheitsansatz von „moat-and-castle“ ist gescheitert. (Quelle: Forrester Research)

Herkömmliche Sicherheitsansätze konzentrieren sich auf den Schutz des Netzwerks oder auf die Geräte, die darauf zugreifen. Im heutigen digitalen Unternehmensumfeld haben die Verantwortlichen weitaus weniger Kontrolle über Netzwerke, Geräte, Anwendungen und Personen als zu Zeiten ohne Internet.

Das Zero-Trust-Modell ist ein Cybersicherheitsmodell, das eine strenge Zugangskontrolle für jeden Benutzer oder jedes Gerät vorsieht, indem jede Verbindung überprüft und autorisiert wird. Das Zero-Trust Modell basiert auf dem Grundsatz „never trust, always verify“. Es wird nicht zwischen Außen und Innen unterschieden.

Im Vergleich zu herkömmlichen Konzepten stellt das Zero-Trust Modell einen Paradigmenwechsel dar, indem es alle Geräte, Dienste und Benutzer gleichbehandelt und ihnen grundsätzlich misstraut.

Der Ansatz eines abgegrenzten Netzwerks, das es zu schützen gilt, damit sich das Unternehmen sicher fühlen kann, beruhte auf dem Axiom “Trust, but verify”.

Dieses Modell unterteilt das Netzwerk in zwei Seiten, extern und intern:

Die interne „Flanke“ als Schwachstelle beim Angriff: Haben sich Angreifer an den Außengrenzen einmal erfolgreich “authentifiziert”, erhalten sie ungehindert Zugriff innerhalb der Unternehmensgrenzen.

Durch die Digitalisierung sind diese Grenzen durchlässiger, wenn nicht sogar aufgehoben worden. Es gibt kein Außen und Innen mehr. Digitale Unternehmen haben keine Grenzen: Sie existieren überall dort, wo Kunden sich verbinden und wo Mitarbeiter und Partner mit den Daten und Dienstleistungen interagieren.

Digitale Unternehmen haben keine internen und externen Grenzen.

Dieser Paradigmenwechsel hat erhebliche Auswirkungen auf die IT-Security-Architektur, da Sicherheitssysteme nicht mehr nur an den Netzwerkgrenzen, sondern im gesamten Netzwerk bereitgestellt werden müssen.

Die netzwerkgrenzen-orientierten (sog. perimeter-basierte) Modelle zur Informationssicherheit (z.B. Firewalls) sind in den heutigen digitalen Unternehmen nicht mehr von Vorteil, da das Business nicht mehr durch die vier Wände eines Unternehmens begrenzt ist. Wobei wir eine Firewall nicht in Frage stellen, sie ist aber nur ein Teil der Lösung.

Firewalls sind Teil der Lösung – nicht mehr, nicht weniger.

Verantwortliche für IT-Sicherheit müssen sich auf einen mehrschichtigen Zero-Trust-Ansatz für Daten- und Identity-zentrierte Sicherheit zubewegen. Glaubt man dem IT-Analysten Forrester Research, dann ist das der einzig funktionierende Sicherheitsansatz. Das Zero-Trust Rahmenwerk ist laut Forrester das pragmatische Modell für die heutige feindselige Realität. Es ist nicht nur eine Denkweise, sondern es beinhaltet ein Betriebsmodell und eine Architektur, welches auf Cyberbedrohungen abgestimmt ist. Ein Zero-Trust-Ansatz setzt nie Vertrauen voraus, sondern bewertet "Vertrauen" kontinuierlich durch eine risikobasierte Analyse aller verfügbaren Informationen.

Sehen Sie sich auch die Aufzeichnung unseres Webinars "Maxime "Never trust, always verify!" - die DriveLock Zero Trust Plattform" an.

Seit DSGVO sind sensible Daten klar definiert und müssen geschützt werden. Darunter fallen jegliche personenbezogene Daten von Kunden und Mitarbeitern bis hin zum geistigen Eigentum.

Zero-Trust wurde letztlich entwickelt, um Datenschutzverletzungen zu verhindern. Dies muss das wichtigste strategische Ziel der Cybersicherheit sein. Neben der negativen Außenwirkung und des Reputationsverlusts des Unternehmens wegen eines Datendiebstahls müssen Sie auch bedenken: Eine Datenschutzverletzung ist ein IT-Vorkommnis, wegen dem ein CEO oder Firmenchef entlassen werden kann.

Darüber hinaus hilft ein ZERO Trust Konzept, Einbrüche zu stoppen oder zumindest die geschäftlichen Auswirkungen des Diebstahls sensibler Daten zu begrenzen. Drastisch verbessert durch Analytik und Automatisierung bietet Zero-Trust den zuständigen IT-Sicherheitsverantwortlichen neben Präventionsmaßnahmen auch die frühzeitige Erkennung von und das Reagieren auf mögliche Angriffe. (Detection & Protection)

Das Zero-Trust Modell für mehr effektive Sicherheit basiert auf den folgenden Säulen.

-min.jpg?width=650&height=361&name=711x395-Zero-Trust-Sicherheit-Architektur-Saeulenmodell%20(1)-min.jpg)

Die Fähigkeit, das Netzwerk zu segmentieren, zu isolieren und zu kontrollieren, bleibt ein wichtiger Erfolgsfaktor für Zero Trust. Es muss dabei sichergestellt werden, dass nur bestimmte Einheiten (Benutzer, Anwendungen oder Geräte) mit spezifischen Anforderungen auf sensible Netzwerksegmente oder Mikroperimeter (Kleinstsegmente) zugreifen dürfen.

Workload ist ein allgemeiner Begriff, der sich auf den gesamten Applikations-Stack, also die Summe aller Applikationen, bezieht. Im weitesten Sinne geht es um das Überwachen von Anwendungen und deren kontrollierte Ausführung im gesamten Unternehmensnetzwerk sowie in der Cloud. Wie in jedem anderen Bereich von Zero-Trust müssen diese Verbindungen, Anwendungen und Komponenten als potentieller Angriffsvektor behandelt werden und mit Zero-Trust Kontrollmechanismen und Technologien ausgestattet sein.

IoT- und netzwerkbasierte Gerätetechnologien haben ein enormes Gefährdungspotential für Netzwerke und Unternehmen geschaffen. Um wirklich auf eine Zero Trust-Strategie hinzuarbeiten, müssen Sicherheitsexperten in der Lage sein, jedes Gerät und jeden Computer im Netzwerk jederzeit zu isolieren, zu sichern und zu kontrollieren.

Eine „der“ Säulen einer Zero-Trust Strategie ist die Datensicherheit. Die Sicherung und Verwaltung der Daten, die Kategorisierung und Entwicklung von Datenklassifikationsschemata und die Verschlüsselung von Daten sowohl im Ruhezustand als auch während der Übertragung, sind Schlüsselkomponenten eines jeden Zero Trust-Ansatzes.

Unternehmen müssen bei der Zero Trust-Strategie auch den Benutzer berücksichtigen, damit dieser nicht zum Einfallstor bei Angriffen wird. Die meisten Unternehmen wissen heute nicht, wie viel Macht und Vertrauen sie den Benutzern gewähren. Die letzte Instanz jeder Zero-Trust-Strategie besteht darin, den Zugang von Benutzern zu beschränken und eine Anmeldung (Login) stets zu sowie diese Benutzer zu schützen, während sie mit dem Unternehmen interagieren.

Dazu gehören alle Technologien, die für die Authentifizierung von Benutzern (z.B. Zwei-Faktor-Authentifizierung) und die kontinuierliche Überwachung und Steuerung ihres Zugangs und ihrer Berechtigungen erforderlich sind.

Benutzer, Mitarbeiter, Geschäftspartner und sogar Kunden wissen oft nicht, welche Rolle ihr Handeln für eine ganzheitliche Sicherheitsstrategie spielt.

Sichtbarkeit ist der entscheidende Faktor bei der Verteidigung wertvoller Vermögenswerte des Unternehmens, also z.B. Daten, Wissen, Unternehmensgeheimnisse. Man kann aber das Unsichtbare nicht schützen bzw. man kann eine Bedrohung nicht bekämpfen, die man nicht sehen oder verstehen kann.

Zero-Trust fordert, dass Sicherheitsteams die Transparenz und Kontrolle über ihr gesamtes digitales Geschäftsumfeld behalten, unabhängig von Standort, Gerät, Benutzerzahl oder Hosting-Modell.

Tools wie traditionelles Security Information Management (SIM) Systeme oder fortgeschrittene Security-Analytics-Plattformen, sowie Security User Behavior Analytics (SUBA) und andere Analysesysteme schaffen Transparenz, was im Netzwerk und auf den Endpoints passiert.

Eine Zero-Trust Plattform nutzt Technologien, die die Automatisierung und Orchestrierung ermöglichen.

Analysen in diesem Bereich haben gezeigt, wie wichtig es für Unternehmen und Sicherheitsteams ist, Werkzeuge und Technologien zu nutzen, die eine Automatisierung und Orchestrierung im gesamten Unternehmen ermöglichen. Dabei muss es möglich sein, dass führende Anbieter einer Zero-Trust Plattform sich in andere Systeme integrieren können, um komplementäre Security Informationen nutzen oder sinnvoll verwendbare Daten weiter geben zu können. Umgekehrt müssen Unternehmen ihre betrieblichen Abläufe automatisieren können.

Möchten Sie mehr zu Zero Trust erfahren?

Sehen Sie sich in unserer Weblounge kostenlos unseren Webcast "Information statt Intuition mit DriveLock Analytics & Forensics | Endpoint Detection and Response (EDR)" an.

Dort erläutern wir ZERO TRUST und EDR als Teil der DriveLock Zero Trust Plattform.

Zum Autor: Andreas Fuchs ist Produktmanager bei DriveLock SE und Knowhow-Träger für Zero Trust.

TOP BLOG-KATEGORIEN

IT-Sicherheit![]()

Cyber Security![]()

Hackerangriff![]()

Behörden![]()

Gesundheitswesen![]()

Phishing![]()

Verschlüsselung![]()

Endpoint Protection

Der deutsche Spezialist für IT-Sicherheit unterstützt den Paradigmenwechsel in der IT Security mit neuen Funktionalitäten seiner voll integrierten...

In einer zunehmend digitalisierten Welt sind Cyber-Bedrohungen allgegenwärtig und betreffen sowohl Unternehmen als auch Privatpersonen. Die Angreifer...