Log4j Hack – der Patch kam bereits zu spät.

"In einer Aufsehen erregenden Angriffswelle wurden im Dezember 2021 aufgrund einer Sicherheitslücke in Log4j weltweit zehntausende Server Opfer von...

2 Min. Lesezeit

DriveLock

Jan 13, 2022 2:26:16 PM

DriveLock

Jan 13, 2022 2:26:16 PM

Seit mehreren Wochen ist Log4j in aller Munde. Auch wir haben uns hierzu bereits in einem ausführlichen Blogbeitrag zu Log4j und Log4Shell geäußert.

Im Internet gibt es viele Beschreibungen der Schwachstelle und der Kritikalität (CVE-2021-44228 in Apache Log4j 2). Dennoch sind viele IT-Abteilungen bereits bei der simplen Frage gefordert: „Bin ich überhaupt betroffen und wenn ja, auf welchen Systemen und in welcher Applikation?"

Es gibt zwar z.B. auf Github eine Zusammenstellung der betroffenen Applikationen, aber hat man diese als Unternehmen auch im Einsatz?

Selbst wenn die IT-Abteilung über ein entsprechendes Asset Management verfügt, bleibt die sogenannte Schatten-IT hier außen vor. (Als Hintergrundinfo können Sie sich hier unseren Webcast "Schatten-IT. Unterschätztes Risiko für die Unternehmens-IT" ansehen.)

Abhilfe schaffen kann hier ein flächendeckendes Vulnerability Scanning, wie es DriveLock für Endgeräte anbietet. (Sehen Sie sich links den Webcast dazu an.) Somit können Sie mit wenig Aufwand alle Systeme scannen und verschaffen sich Klarheit, in welcher Applikation ggf. Handlungsbedarf besteht.

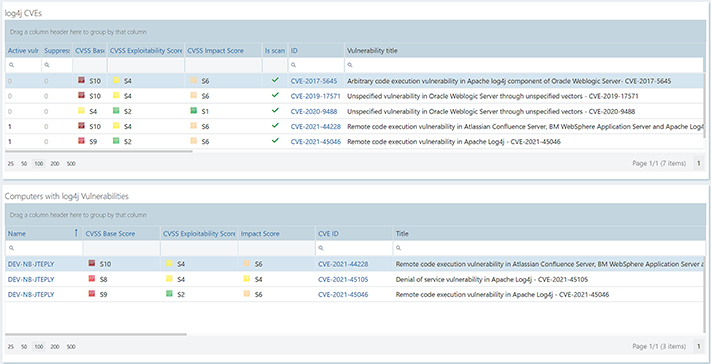

Für die Nutzer unseres DriveLock Vulnerability Managements haben wir ein einfaches und übersichtliches Dashboard gebaut, welches die relevanten Informationen um Log4j bündelt.

1. Im DriveLock Operations Center wählen Sie „Add new dashboard tab“.

2. In dem Popup-Fenster zum Anlegen eines Dashboards wählen Sie „New dashboard from string“. Anschließend kopieren Sie den nachstehenden String in das Eingabefeld.

Dadurch erhalten Sie ein Dashboard, welches im oberen Bereich die relevanten Vulnerabilities und im unteren Bereich die betroffenen Maschinen anzeigt.

Fragen zum DriveLock Vulnerability Management beantworten wir Ihnen gerne!

TOP BLOG-KATEGORIEN

IT-Sicherheit![]()

Cyber Security![]()

Hackerangriff![]()

Behörden![]()

Gesundheitswesen![]()

Phishing![]()

Verschlüsselung![]()

Endpoint Protection

"In einer Aufsehen erregenden Angriffswelle wurden im Dezember 2021 aufgrund einer Sicherheitslücke in Log4j weltweit zehntausende Server Opfer von...

Das Bundesamt für Informationstechnik warnt in diesen Tagen vor der extrem kritischen Schwachstelle (Log4Shell) in der weit verbreiteten...

In einer Aufsehen erregenden Angriffswelle wurden im März 2021 aufgrund einer Sicherheitslücke im Microsoft Exchange Server weltweit zehntausende...