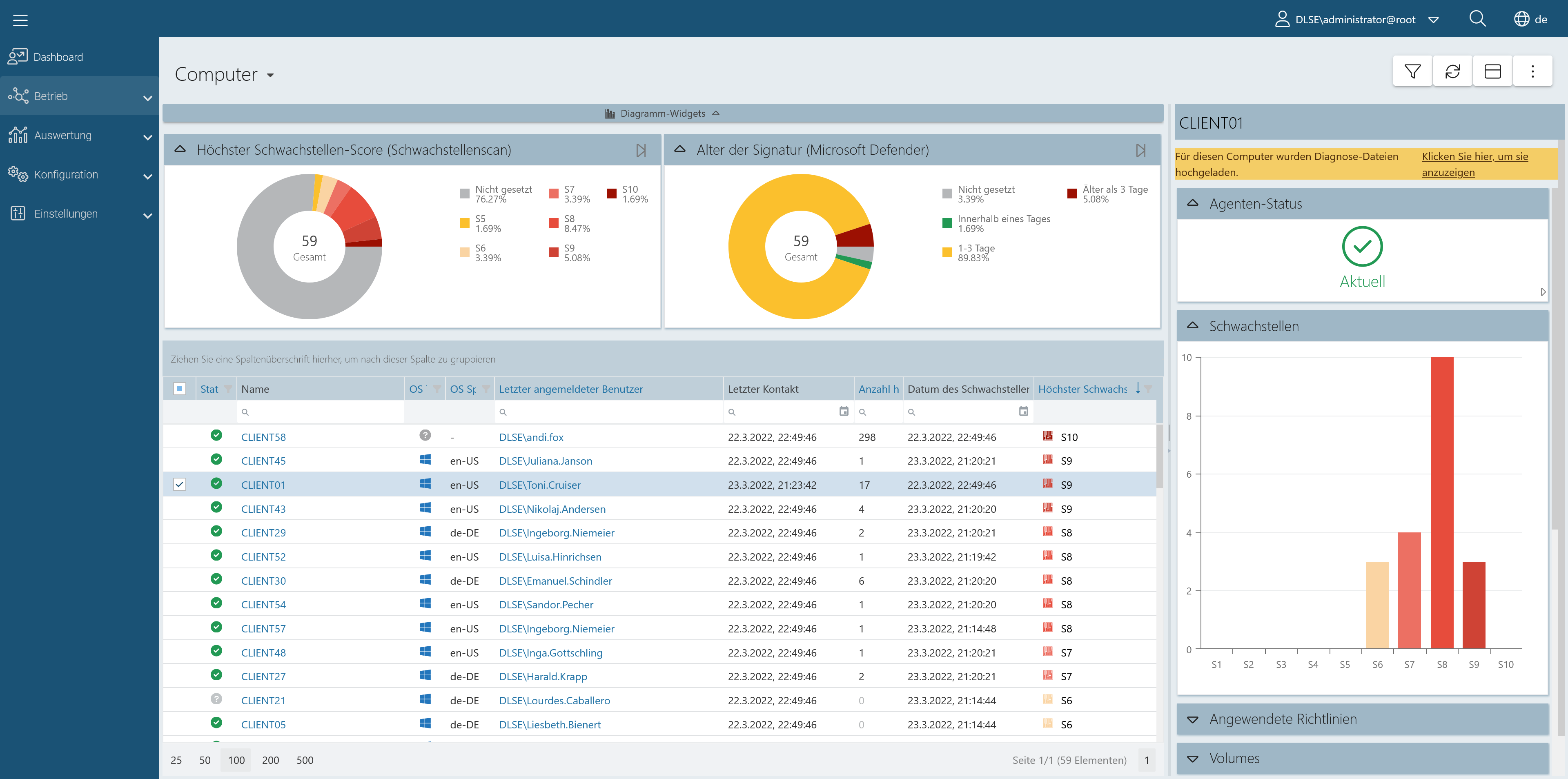

Dashboard, Widgets und spezifische Ansichten im DriveLock Operation Center

DriveLock Vulnerability Management

Identifizieren Sie Schwachstellen auf Endpunkten, machen Sie sie sichtbar und verhindern Sie so potenzielle Malware-Angriffe

Herausforderungen

Angreifer nutzen Schwachstellen bzw. Schwächen in Software aus, um die Kontrolle über Computersysteme zu erlangen, sensible Informationen zu stehlen und Schaden anzurichten. Daher ist es für IT-Manager entscheidend, eine effektive Vulnerability Management-Strategie zu implementieren.

Diese Strategie ermöglicht es, die mit diesen Schwachstellen verbundenen Risiken proaktiv zu identifizieren, zu bewerten und zu kontrollieren, um die Sicherheit der IT-Infrastruktur zu stärken.

- Sie möchten verhindern, dass Ihre Systeme durch die Ausnutzung einer Schwachstelle kompromittiert werden.

- Sie brauchen eine automatisierte Lösung, die nach Schwachstellen sucht und entdeckte Mängel proaktiv angeht.

- Sie wollen Veränderungen Ihrer Angriffsfläche jederzeit im Blick haben.

- Sie benötigen eine Bewertung, welche Schwachstellen vorrangig zu behandeln sind.

Unsere Lösungen

Identifizieren Sie Schwachstellen auf Ihren Endpunkten und verhindern potenzielle Malware-Angriffe mit DriveLock Vulnerability Management

- Fehlende Patches, veraltete Softwareprogramme oder Bibliotheken mit bekannten Schwachstellen finden – planmäßig, ad-hoc oder auf regelmäßiger Basis

- Verringern Sie Ihr Cyberrisiko durch die kontinuierliche Bewertung Ihrer Sicherheits- und Compliance-Position

- Entdecken und priorisieren Sie unbekannte Assets und Schwachstellen

- Identifizieren und Beurteilen Sie entdeckte Schwachstellen direkt im DriveLock Operations Center

- Senken Sie die Kosten, erhöhen Sie die Effizienz und verstärken Sie Ihre Cybersicherheit durch Automatisierung

Diese Vorteile bietet Ihnen DriveLock Vulnerability Management

Erkennen und kontrollieren Sie die mit Schwachstellen verbundenen Risiken

Mandantenfähigkeit, Mehrbenutzer- und rollenbasierter Zugriff

Schwachstellen-Datenbank mit 115.000 Definitionen für ca. 140.000 CVES, stündlich aktualisiert

International gängige Klassifikationsstandard, validierte Lösung

Funktionsweise

So funktioniert DriveLock Vulnerability Management

Als Teil der DriveLock Zero Trust Platform bietet das DriveLock Vulnerability Management einen umfassenden Überblick Ihrer Infrastruktur, offenbart Ihre Angriffsfläche und ermöglicht Ihnen, Ihr Cyberrisiko zu verwalten und zu messen.

Keine Verpflichtung, keine Bindung.

Jetzt unverbindlich

30 Tage kostenfrei testen.

Überzeugen Sie sich selbst. Testen Sie die Einsatzszenarien, die für Ihr Unternehmen von Bedeutung sind.

Heute testen - morgen HYPERSECURE!

Keine Verpflichtung, keine Bindung.

Jetzt unverbindlich

30 Tage kostenfrei testen.

Überzeugen Sie sich selbst. Testen Sie die Einsatzszenarien, die für Ihr Unternehmen von Bedeutung sind.

Heute testen - morgen HYPERSECURE!

Weiterführende Produktinformationen

In Ihrem bevorzugtem Format. Als Audio, Video, zum Lesen oder lieber im persönlichen Gespräch.

Flyer

Im Produktflyer erhalten Sie einen detailierten Überblick über die Vorzüge und Verwendung unserer Anwendung.

Whitepaper

Laden Sie sich kostenfrei unser Themen und Lösungs-relevante Whitepaper herunter und sammeln Sie weiteres Wissen über DriveLock.

Blog

In unserem Blogbeitrag finden Sie alles, was Sie über Vulnerability Management wissen müssen.

Hier finden Sie unsere verwandten Themen

Unser Ziel war es, das Risiko eines Datendiebstahls durch nicht gesicherte USB-Ports an den PCs auf unseren Verkaufsflächen zu verhindern. Dank DriveLock konnten wir dieses Ziel schnell umsetzen.

Wir sind sehr zufrieden mit der Lösung von DriveLock. Diese funktioniert einwandfrei und ist so flexibel, dass sie uns zahlreiche Ausbaumöglichkeiten bietet. Auch für neue Anforderungen an die IT Sicherheit sind wir mit DriveLock sehr gut aufgestellt.

Das Application Control-Modul von DriveLock hat unsere Verwaltung bereits mehr als einmal wirksam vor Ransomware und den damit einhergehenden, schwerwiegenden Konsequenzen geschützt.

Dank DriveLock haben wir unsere Geräte abgesichert und sind damit für die Zukunft gut aufgestellt. Die Einrichtung hat durch die Hilfe von DriveLock reibungslos funktioniert.

Generell wird ein USB-Stick nur dann auf einem Arbeitsplatz im Unternehmen zugelassen, wenn er in DriveLock autorisiert ist und mit DriveLock Encryption 2-Go oder BitLocker, der Verschlüsselungslösung von Microsoft, verschlüsselt ist.

.png?width=500&height=200&name=DsiN%20Mitglied%20%20(500%20x%20200%20px).png)